- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-01-22 17:24.

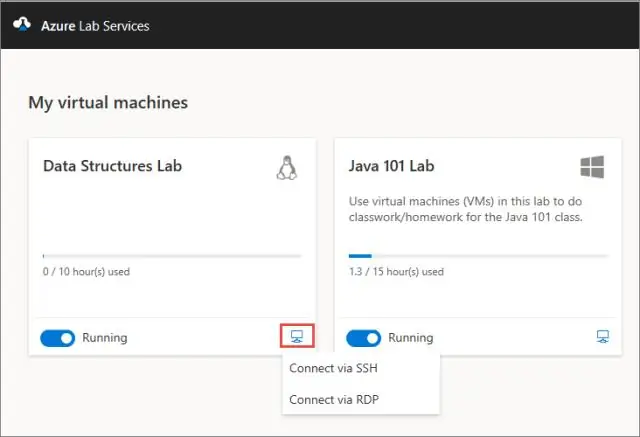

Mihin palveluun tai protokollaan Secure Copy Protocol turvautuu varmistaakseen, että suojatut kopiointisiirrot tulevat valtuutetuilta käyttäjiltä ? Secure Copy Protocol ( SCP ) on tapana kopioi turvallisesti IOS-kuvat ja määritystiedostot a SCP palvelin. Suorittaaksesi tämän, SCP tekee käyttää SSH-yhteyksiä käyttäjiä todennettu AAA:n kautta.

Vastaavasti minkä tyyppiset algoritmit vaativat lähettäjän ja vastaanottajan vaihtamaan salaisen avaimen, jolla varmistetaan viestien luottamuksellisuus?

Kaksi suosittua algoritmeja jotka ovat käytetään varmistamaan että dataa ei siepata ja muokata (tietojen eheys) ovat MD5 ja SHA. AES on salausprotokolla ja tarjoaa tietoja luottamuksellisuus . DH (Diffie-Hellman) on algoritmi tuo on käytetty varten avainten vaihto . RSA on algoritmi tuo on käytetty todennusta varten.

Tämän jälkeen kysymys kuuluu, mitkä kaksi käytäntöä liittyvät reitittimen käyttöjärjestelmien ominaisuuksien ja suorituskyvyn turvaamiseen? (Valitse kaksi.)

- Asenna UPS.

- Säilytä suojattu kopio reitittimen käyttöjärjestelmän kuvista.

- Poista käytöstä oletusreititinpalvelut, jotka eivät ole välttämättömiä.

- Vähennä porttien määrää, joita voidaan käyttää reitittimen käyttämiseen.

Toiseksi, mitä on tehokas IPS- ja IDS-laitteiden käyttöönotto yritysverkossa?

An IPS:n tehokas käyttöönotto / IDS on sijoittaa an IPS aivan rajareitittimen takana suodattaaksesi sisään tulevan ja sieltä lähtevän liikenteen yritys sisäinen verkkoon . IPS ja IDS teknologiat voivat täydentää toisiaan.

Miten smurffihyökkäys tehdään?

The Smurffin hyökkäys on hajautettu palvelunesto hyökkäys jossa suuri määrä ICMP (Internet Control Message Protocol) -paketteja, joissa on aiotun uhrin huijauslähde-IP, lähetetään tietokoneverkkoon IP-lähetysosoitetta käyttäen.

Suositeltava:

Kuinka muodostan yhteyden AWS ssh -palveluun?

Yhteyden muodostaminen Amazon EC2 -konsolista Avaa Amazon EC2 -konsoli. Valitse vasemmasta siirtymisruudusta Ilmentymät ja valitse ilmentymä, johon muodostat yhteyden. Valitse Yhdistä. Valitse Yhdistä ilmentymääsi -sivulla EC2 Instance Connect (selainpohjainen SSH-yhteys), Yhdistä

Kuinka lisään aliverkkotunnuksen Network Solutions -palveluun?

Aliverkkotunnuksen luominen Network Solutions Hosting -paketteihin: Valitse Account Managerissa My Hosting Package. Vieritä alas kohtaan Web Hosting Package ja napsauta sitten Hallitse. Siirry alareunaan ja napsauta Määritä uusi. Ensimmäinen laatikko on paikka, johon syötät uuden aliverkkotunnuksen

Minkä kokoisia hain puremat tulevat?

SharkBite-liittimissä, joiden koko vaihtelee 3/8" - 1":n välillä, mukana on sisäänrakennettu putken vuoraus, joka on esiasennettu käytettäväksi PEX-putken kanssa. SharkBite-koot 1--1/4" - 2" eivät toimiteta valmiiksi asennettujen putkien kanssa, ja ne myydään erikseen

Mihin Firefox perustuu?

Mozilla Firefox (tunnetaan nimellä FirefoxQuantum tai yksinkertaisesti nimellä Firefox) on ilmainen ja avoimen lähdekoodin selain, jonka ovat valmistaneet Mozilla Foundation ja sen tytäryhtiö Mozilla Corporation. Se toimii yleisissä käyttöjärjestelmissä, kuten Windows, macOS, Linux ja Android

Mihin Visual Studio perustuu?

Microsoft Visual Studio on Microsoftin integroitu kehitysympäristö (IDE). Sisäänrakennettuja kieliä ovat C, C++, C++/CLI, Visual Basic.NET, C#, F#, JavaScript, TypeScript, XML, XSLT, HTML ja CSS