- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-01-22 17:23.

Tunkeutuminen estojärjestelmät toimivat skannaamalla kaiken verkkoliikenteen. On olemassa useita erilaisia uhkia, joita IPS on suunniteltu estää , mukaan lukien: Palvelunesto (DoS) hyökkäys . Distributed Denial of Service (DDoS) hyökkäys.

Mitä menetelmiä tämän lisäksi käytetään tunkeutumisen ehkäisyyn?

Suurin osa tunkeutumisen esto järjestelmät käyttävät yhtä kolmesta havaitsemismenetelmiä : allekirjoituspohjainen, tilastollinen poikkeamapohjainen ja tilallinen protokolla-analyysi.

Mitä edellä mainittujen lisäksi on kahden tyyppisiä tunkeutumisen estojärjestelmiä? Tällä hetkellä niitä on kahta tyyppiä IPS:t, jotka ovat luonteeltaan samanlaisia kuin IDS. Ne koostuvat isäntäpohjaisista tunkeutumisen estojärjestelmät (HIPS) tuotteet ja verkkopohjaiset tunkeutumisen estojärjestelmät (NIPS).

Lisäksi on tiedettävä, mitkä ovat tunkeutumisen ehkäisyn kolme pääasiaa?

Suurin osa tunkeutumisen esto järjestelmät käyttävät yhtä kolme tunnistusta menetelmät: allekirjoituspohjainen, tilastollinen poikkeamapohjainen ja tilallinen protokolla-analyysi. Allekirjoituspohjainen havaitseminen : Allekirjoitukseen perustuva IDS tarkkailee verkon paketteja ja vertaa niitä ennalta määritettyihin hyökkäysmalleihin, joita kutsutaan "allekirjoituksiksi".

Mitä on tunkeutumisen havaitseminen ja estäminen?

Tunkeutumisen havaitseminen on prosessi, jossa seurataan verkossasi tapahtuvia tapahtumia ja analysoidaan niitä mahdollisten tapausten, rikkomusten tai tietoturvakäytäntöjesi välittömien uhkien varalta. Tunkeutumisen esto on suoritusprosessi tunkeutumisen havaitseminen ja sitten pysäyttää havaitut tapahtumat.

Suositeltava:

Miten sosiaalista mediaa voidaan käyttää tiedon keräämiseen?

Sosiaalinen data on tietoa, joka on kerätty sosiaalisen median alustoilta. Se näyttää, kuinka käyttäjät näkevät, jakavat ja sitoutuvat sisältöösi. Facebookissa sosiaalisen median tiedot sisältävät tykkäysten määrän, seuraajien kasvun tai jakojen määrän. Instagramissa hashtag-käyttö- ja sitoutumisasteet sisältyvät raakatietoihin

Miten tietoja voidaan kerätä?

Ensisijaisten kvantitatiivisten tietojen keräämiseen on useita menetelmiä. Joihinkin liittyy tietojen kysyminen suoraan asiakkailta, joihinkin liittyy vuorovaikutuksen seuraaminen asiakkaiden kanssa ja toisiin asiakkaiden käyttäytymisen tarkkaileminen. Oikea käyttö riippuu tavoitteistasi ja keräämäsi datan tyypistä

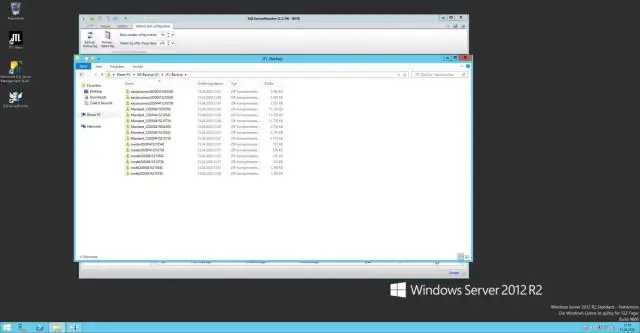

Miten SQL Serverissä voidaan luoda ensisijaisen avaimen vierasavainsuhde?

SQL Server Management Studion käyttäminen Napsauta Object Explorerissa hiiren kakkospainikkeella taulukkoa, joka on suhteen vieraiden avainten puolella, ja napsauta Suunnittelu. Valitse Table Designer -valikosta Suhteet. Napsauta Vieraan avaimen suhteet -valintaikkunassa Lisää. Napsauta suhdetta Valittu suhde -luettelosta

Onko IAM-järjestelmässä menetelmää, jolla voidaan sallia tai estää pääsy tiettyyn esiintymään?

IAM-järjestelmässä ei ole tapaa sallia tai estää pääsyä tietyn esiintymän käyttöjärjestelmään. IAM sallii pääsyn tiettyyn esiintymään

Miten voimme estää mediavaikutuksen?

Viisi asiaa, joita voit tehdä vähentääksesi median vaikutuksia elämääsi Valitse tietoisesti, mitä mediaa käytät: Muodosta oma mielipiteesi sinulle tärkeistä asioista: Pureskele sitä: Ole mielekkäästi yhteydessä muihin ihmisiin: Vältä "eikö se kauheaa" kaikki kulut: