- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-01-22 17:23.

Menetelmä ylikuormitus

Allekirjoitus menetelmä ei koostu sen palautustyypistä, sen näkyvyydestä eikä poikkeuksista, joita se saattaa heittää. Käytäntö kahden tai useamman menetelmän määritteleminen sisällä the sama luokka jotka jakavat sama nimi, mutta eri parametrit kutsutaan ylikuormitukseksi menetelmiä.

Mitä näistä voidaan tällä tavalla käyttää kahden tai useamman samannimisen menetelmän erottamiseen?

Keskustelufoorumi

| Que. | Mitä näistä voidaan käyttää kahden tai useamman samannimisen menetelmän erottamiseen? |

|---|---|

| b. | Parametrien määrä |

| c. | Palautusmenetelmän tyyppi |

| d. | Kaikki mainitut |

| Vastaus: Kaikki mainitut |

Voidaan myös kysyä, kun samaa nimeä käytetään kahdelle tai useammalle menetelmälle samassa luokassa Miten Java erottaa ne toisistaan? Heidän allekirjoituksillaan, jotka sisältävät mm menetelmän nimi ja tietotyypit menetelmä parametreja siinä järjestyksessä, jossa ne näkyvät.

Lisäksi, mikä on prosessi kahden tai useamman menetelmän määrittämiseksi samassa luokassa, joilla on sama nimi, mutta eri parametrit ilmoitus menetelmä ohittaa menetelmän ylikuormitusmenetelmä piilottaa mitään mainituista?

Selitys: Kaksi tai useampi menetelmä voi on sama nimi niin kauan kuin heidän parametrien ilmoitus On eri , menetelmiä sanotaan olevan ylikuormitettu ja prosessi kutsutaan menetelmän ylikuormitus.

Mitä tapahtuu, jos menetelmä, jolla on sama nimi ja argumentit, kuvataan kahdessa tiedostossa ja sisällytämme ne molemmat?

Ylikuormitus: Kaksi tai useampi menetelmä joilla on sama nimi mutta erilainen Perustelu sisään sama luokka tunnetaan ylikuormituksena. Kaksi tai useampi menetelmä joilla on sama menetelmän nimi ja sama argumentti mutta eri luokka tunnetaan nimellä overriding.it tunnetaan myös nimellä ajonaikainen polymorfismi, dynaaminen polymorfismi, dynaaminen sitoutuminen.

Suositeltava:

Mikä on Google-kalenterin ilmoitus?

Calendar API tukee muistutuksia ja ilmoituksia. Muistutukset ovat hälytyksiä, jotka laukeavat tiettynä ajankohtana ennen tapahtuman alkamista. Ilmoitusten avulla käyttäjät voivat saada tietoa kalenterissa olevien tapahtumien muutoksista

Mikä näyttää olevan laillinen ohjelma, mutta on itse asiassa haitallinen?

Troijan hevonen on replikoimaton ohjelma, joka vaikuttaa lailliselta, mutta itse asiassa suorittaa haitallisia ja laittomia toimintoja suoritettuna. Hyökkääjät käyttävät troijalaisia varastaakseen käyttäjän salasanatietoja, tai he voivat yksinkertaisesti tuhota kiintolevyllä olevia ohjelmia tai tietoja

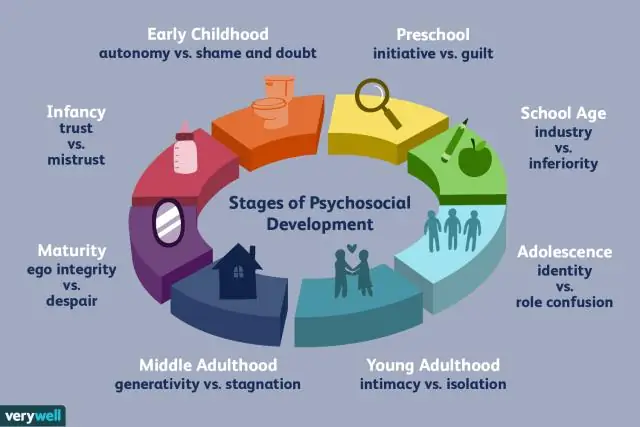

Kenen sosiologin ansioksi luetaan kasvun ja kehityksen kahdeksan päävaiheen määrittely?

Psykologi Erik Erikson (1902–1994) loi persoonallisuuden kehityksen teorian, joka perustuu osittain Freudin työhön. Erikson kuitenkin uskoi, että persoonallisuus muuttui ajan myötä eikä ollut koskaan täysin valmis. Hänen teoriansa sisältää kahdeksan kehitysvaihetta, jotka alkavat syntymästä ja päättyvät kuolemaan

Mitä eroa menetelmän ohittamisella ja menetelmän piilottamisella on?

Metodin ohituksessa, kun perusluokan viitemuuttuja osoittaa johdetun luokan objektiin, se kutsuu ohitettua menetelmää johdetussa luokassa. Metodin piilottamisessa, kun perusluokan viitemuuttuja osoittaa johdetun luokan objektiin, se kutsuu perusluokan piilomenetelmää

Mitkä ovat kolme tapaa, joilla ihmiset voivat aloittaa uhkamallinnuksen?

Aloitat hyvin yksinkertaisilla tavoilla, kuten kysymällä "mikä on uhkamallisi?" ja aivoriihi uhkauksista. Ne voivat työskennellä tietoturva-asiantuntijalla, ja he voivat toimia sinulle. Sieltä opit kolmesta uhkamallinnuksen strategiasta: keskittyminen omaisuuteen, keskittyminen hyökkääjiin ja keskittyminen ohjelmistoihin