- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-06-01 05:08.

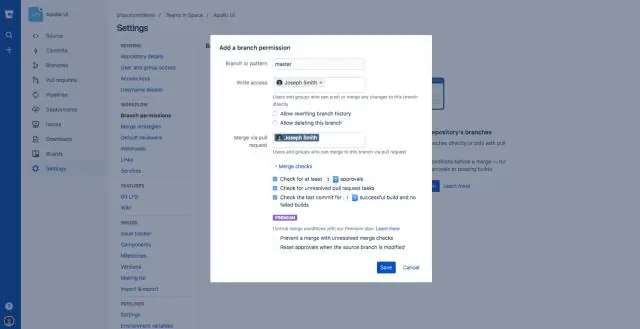

Rooli - perustuva pääsynhallinta ottaa niihin liittyvät oikeudet rooli yrityksessä ja kartoittaa ne suoraan IT-resurssien käytön järjestelmiin. Toteutettu oikein, se antaa käyttäjille mahdollisuuden suorittaa toimintoja - ja vain niitä toimintoja - jotka heidän sallii rooli.

Tämän huomioon ottaen, mikä on roolipohjainen pääsynhallinta Miten sen toteuttaisit?

Rooli - perustuva pääsynhallinta (RBAC) On menetelmä rajoittaa verkkoa pääsyyn perustuva päällä roolit yksittäisistä käyttäjistä yrityksen sisällä. RBAC antaa työntekijöille mahdollisuuden pääsy oikeudet vain niihin tietoihin, joita he tarvitsevat tehdä työpaikkansa ja estää heitä tekemästä pääsy tietoa, joka ei koske heitä.

Samoin, kuinka otat RBAC:n käyttöön? RBAC: 3 vaihetta käyttöönottoon

- Määritä käyttäjillesi tarjoamasi resurssit ja palvelut (esim. sähköposti, CRM, tiedostojen jaot, sisällönhallintajärjestelmä jne.)

- Luo roolikirjasto: Yhdistä työnkuvaukset resursseihin numerosta 1, joita kukin toiminto tarvitsee työnsä suorittamiseksi.

- Määritä käyttäjille määritettyjä rooleja.

Mitä hyötyä roolipohjaisesta pääsynhallinnasta on tässä suhteessa?

Yritys roolin edut - perustuva pääsynhallinta Rooli - perustuva pääsynhallinta kansia mm rooli käyttöoikeudet, käyttäjä roolit , ja sitä voidaan käyttää vastaamaan useisiin organisaatioiden tarpeisiin turvallisuudesta ja vaatimustenmukaisuudesta tehokkuuteen ja kustannuksiin ohjata.

Mitä on rooliperusteinen valtuutus?

Rooli - perustuva valtuutus tarkistukset ovat deklaratiivisia - kehittäjä upottaa ne koodiinsa ohjaimeen tai ohjaimen toimintoon, määrittäen roolit jonka jäsen nykyisen käyttäjän on oltava, jotta hän voi käyttää pyydettyä resurssia.

Suositeltava:

Miten digitaalinen allekirjoitus toteutetaan?

Digitaalisen allekirjoituksen luomiseksi allekirjoitusohjelmisto, kuten sähköpostiohjelma, luo yksisuuntaisen tiivisteen allekirjoitettavista sähköisistä tiedoista. Yksityistä avainta käytetään sitten hashin salaamiseen. Salattu hash - yhdessä muiden tietojen, kuten hajautusalgoritmin kanssa - on digitaalinen allekirjoitus

Miten menetelmä toteutetaan Android Studiossa?

Käyttöliittymän tai abstraktiluokan toteutustavat Valitse Koodi-valikosta Toteuta menetelmät Ctrl+I. Vaihtoehtoisesti voit napsauttaa hiiren kakkospainikkeella mitä tahansa luokkatiedoston kohtaa, napsauttaa sitten Luo Alt+Insert ja valita Toteutusmenetelmät. Valitse toteutettavat menetelmät. Napsauta OK

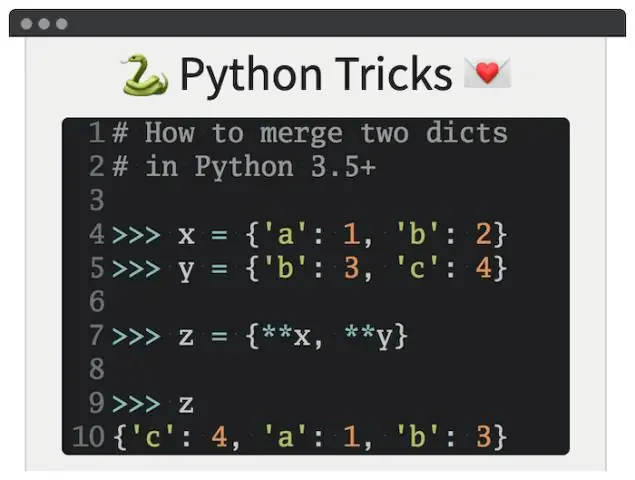

Miten sanakirjat toteutetaan Pythonissa?

Sanakirjat toimivat laskemalla hajakoodin jokaiselle sanakirjaan tallennetulle avaimelle sisäänrakennetun hajautustoiminnon avulla. Hajakoodi vaihtelee suuresti avaimen mukaan; esimerkiksi "Python" tiivistää arvoon -539294296, kun taas "python", merkkijono, joka eroaa yhdellä bitillä, tiivistää arvoon 1142331976

Miten WebSocketit toteutetaan?

WebSocketit toteutetaan seuraavasti: Asiakas tekee HTTP-pyynnön palvelimelle 'upgrade'-otsikolla pyynnössä. Jos palvelin hyväksyy päivityksen, asiakas ja palvelin vaihtavat joitakin suojaustietoja ja olemassa olevan TCP-socketin protokolla vaihdetaan HTTP:stä webSocketiin

Miten roolipohjainen todennus toimii?

Roolipohjainen pääsynhallinta (RBAC) on menetelmä rajoittaa verkkoon pääsyä yrityksen yksittäisten käyttäjien roolien perusteella. RBAC antaa työntekijöille pääsyoikeudet vain niihin tietoihin, joita he tarvitsevat työnsä suorittamiseen ja estää heitä pääsemästä tietoihin, jotka eivät koske heitä