- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-01-22 17:24.

Haavoittuvuuden arviointityökalut on suunniteltu etsimään automaattisesti uusia ja olemassa olevia uhkia, jotka voivat kohdistaa sovellukseesi. Tyyppisiä työkaluja Sisältää: Verkkosovellusskannerit, jotka testaavat ja simuloivat tunnettuja hyökkäysmalleja. Protokollaskannerit, jotka etsivät haavoittuvia protokollia, portteja ja verkkopalveluita.

Samoin ihmiset kysyvät, mikä on haavoittuvuuden arvioinnin tarkoitus?

A haavoittuvuuden arviointi on prosessi, jossa määritellään, tunnistetaan, luokitellaan ja priorisoidaan haavoittuvuuksia tietokonejärjestelmissä, sovelluksissa ja verkkoinfrastruktuureissa ja tarjoamalla niitä hoitavalle organisaatiolle arviointi tarvittava tieto, tietoisuus ja riskitausta ymmärtääkseen sen uhkia

Samoin mikä on yleinen haavoittuvuuden arviointityökalu nykyään? Nessus Professional Nessus työkalu on merkki ja patentoitu haavoittuvuusskanneri luonut Tenable Network Turvallisuus . Se on asennettu ja käytetty miljoonien käyttäjien kautta ympäri maailmaa haavoittuvuuden arviointia varten , konfigurointiongelmat jne.

Lisäksi mikä on haavoittuvuuden tarkoitus?

Haavoittuvuus arviointi auttaa ymmärtämään harmaita alueita ja nostaa tiettyjen järjestelmien turvallisuustasoa. Kyberrikolliset kohtelevat tietokoneita, portteja ja verkkojärjestelmiä selkeästi päämäärä . Juoksemassa a haavoittuvuus arvioinnin avulla voimme ymmärtää verkkoa ja järjestelmiä tavalla, jolla nämä verkkohyökkääjät näkevät ne.

Miten haavoittuvuuden arviointityökalut toimivat?

The haavoittuvuusskanneri käyttää tietokantaa vertaillakseen tietoja kohteen hyökkäyspinnasta. Tietokanta viittaa tunnettuihin virheisiin, koodausvirheisiin, pakettien rakentamisen poikkeavuuksiin, oletuskokoonpanoihin ja mahdollisiin arkaluontoisiin tietoihin, joita hyökkääjät voivat hyödyntää.

Suositeltava:

Mikä on sijaisavaimen tarkoitus?

Korvausavain on yksilöllinen tunniste, jota käytetään tietokannassa mallinnetulle kokonaisuudelle tai objektille. Se on ainutlaatuinen avain, jonka ainoa merkitys on toimia kohteen tai entiteetin ensisijaisena tunnisteena ja jota ei ole johdettu muista tietokannan tiedoista ja sitä voidaan käyttää tai ei saa käyttää ensisijaisena avaimena

Mikä on näkymäkomponentin ensisijainen tarkoitus?

Näkymäkomponentti on C#-luokka, joka tarjoaa osittaisen näkymän sen tarvitsemilla tiedoilla riippumatta päänäkymästä ja sen luovasta toiminnasta. Tässä suhteessa näkymäkomponenttia voidaan pitää erikoistoimintona, mutta sellaisena, jota käytetään vain osittaisen näkymän tarjoamiseen tiedoilla

Mikä on MongoDB:n tarkoitus?

Mongodb on dokumenttisuuntautunut tietokantajärjestelmä, joka kuuluu NoSQL-tietokantajärjestelmien maailmaan ja jonka tarkoituksena on tarjota korkea suorituskyky suuria tietomääriä vastaan. Myös upotetut asiakirjat (asiakirjat asiakirjan sisällä) poistavat tietokantaliitosten tarpeen, mikä voi vähentää kustannuksia

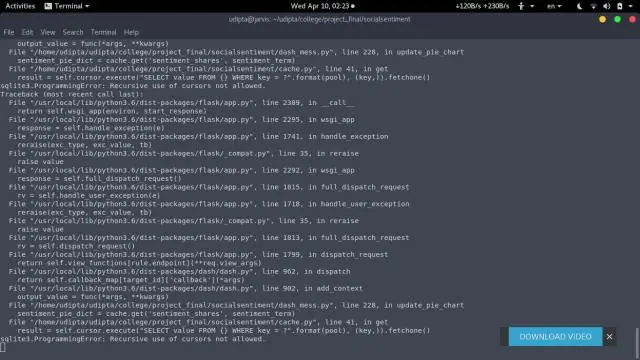

Mikä on kohdistimen tarkoitus sqlite3:ssa?

Tietojenkäsittelytieteessä ja -tekniikassa tietokantakursori on ohjausrakenne, joka mahdollistaa tietokannan tietueiden läpikäynnin. Kohdistimet helpottavat myöhempää käsittelyä läpikäynnin yhteydessä, kuten tietokantatietueiden hakua, lisäämistä ja poistamista

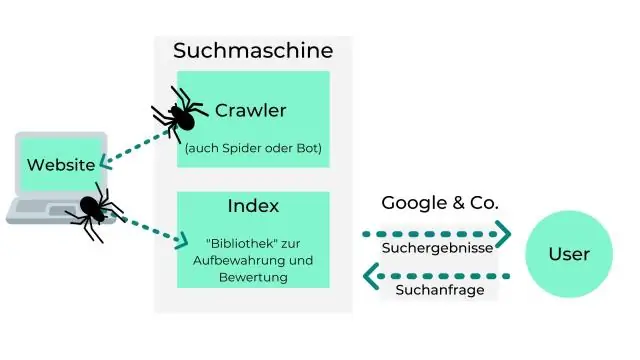

Mikä on hakukoneen tarkoitus?

Hakukonetta käytetään verkossa olevien tietojen etsimiseen. Haku tästä hakukoneesta tehdään avainsanan avulla. Joitakin esimerkkejä hakukoneista ovat Google, Bing, Opera ja Yahoo. Hakukoneen tarkoituksena on paikantaa käyttäjän etsimät tiedot