Sisällysluettelo:

- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-06-01 05:08.

Kyberhyökkäyksen seitsemän vaihetta

- Vaihe yksi - Tiedustelu. Ennen kuin käynnistät an hyökkäys , hakkerit tunnistavat ensin haavoittuvan kohteen ja tutkivat parhaita tapoja hyödyntää sitä.

- Vaihe kaksi - aseistaminen.

- Kolmas vaihe - Toimitus.

- Vaihe neljä - hyväksikäyttö.

- Vaihe viisi - Asennus.

- Vaihe kuusi - Komento ja ohjaus.

- Vaihe seitsemäs - Toimi tavoitteen mukaisesti.

Samoin, mitkä ovat kyberhyökkäyksen vaiheet?

Haitallisen kyberhyökkäyksen 6 vaihetta

- Tiedustelu - hyökkäysstrategian muodostaminen.

- Scan - Haavoittuvuuksien etsiminen.

- Hyödynnä - hyökkäyksen aloittaminen.

- Pääsyn ylläpito - Kerää mahdollisimman paljon tietoa.

- Suodattaminen - arkaluonteisten tietojen varastaminen.

- Tunnistuksen esto - naamioitu läsnäolo pääsyn ylläpitämiseksi.

Lisäksi mitkä ovat 4 kyberhyökkäystyyppiä? 10 yleisintä kyberhyökkäystyyppiä

- Palvelunestohyökkäykset (DoS) ja hajautetut palvelunestohyökkäykset (DDoS).

- Man-in-the-middle (MitM) -hyökkäys.

- Tietojenkalastelu ja keihään tietojenkalasteluhyökkäykset.

- Drive-by-hyökkäys.

- Salasanahyökkäys.

- SQL-injektiohyökkäys.

- Cross-site scripting (XSS) -hyökkäys.

- Salakuunteluhyökkäys.

Yksinkertaisesti sanottuna, mikä on kyberhyökkäyksen ensimmäinen vaihe?

Tiedustelu: aikana ensimmäinen taso -lta hyökkäys elinkaari, kyber vastustajat suunnittelevat huolellisesti menetelmänsä hyökkäys . He tutkivat, tunnistavat ja valitsevat tavoitteet, joiden avulla he voivat saavuttaa tavoitteensa. Hyökkääjät keräävät tietoja julkisista lähteistä, kuten Twitteristä, LinkedInistä ja yritysten verkkosivuilta.

Mitä tapahtuu kyberhyökkäyksen tutkimusvaiheessa?

The tutkimusvaihe Hyökkääjät käyttävät kaikkia saatavilla olevia keinoja löytääkseen teknisiä, menettelyllisiä tai fyysisiä haavoittuvuuksia, joita he voivat yrittää hyödyntää. He käyttävät avoimen lähdekoodin tietoja, kuten LinkedIniä ja Facebookia, verkkotunnusten hallinta-/hakupalveluita ja sosiaalista mediaa.

Suositeltava:

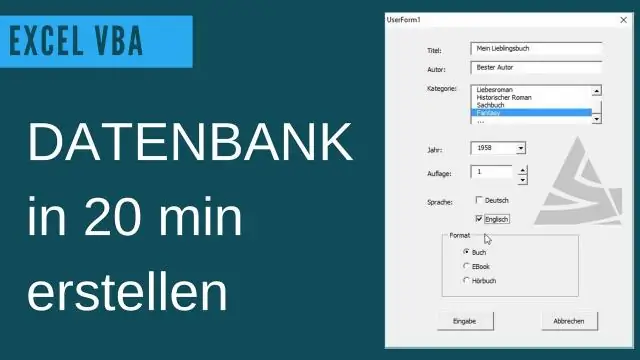

Mitkä ovat relaatiotietokannan luomisen vaiheet?

7 perusvaihetta relaatiotietokannan suunnittelussa Määritä järjestelmän tarkoitus. Määritä, mitkä entiteetit/taulukot sisällytetään. Määritä, mitkä määritteet/kentät sisällytetään. Tunnista yksilölliset kentät (ensisijaiset avaimet) Määritä taulukoiden väliset suhteet. Tarkenna suunnittelua (normalisointi) Täytä taulukot raakatiedoilla

Mitkä ovat sisällönanalyysin vaiheet?

Sisältöanalyysin vaiheet Sisältöanalyysin suorittamisessa on kuusi vaihetta: 1) muotoile tutkimuskysymys, 2) päätä analyysiyksiköistä, 3) kehitä otantasuunnitelma, 4) rakenna koodauskategorioita, 5) koodaus ja interkooderin luotettavuus tarkista ja 6) tiedonkeruu ja -analyysi (Neuman, 2011)

Mitkä ovat tiedonkäsittelysyklin vaiheet?

Tietojenkäsittelysyklissä tietokoneiden ja tietokonekäsittelyn yhteydessä on neljä vaihetta: syöttö, käsittely, tulostus ja tallennus (IPOS)

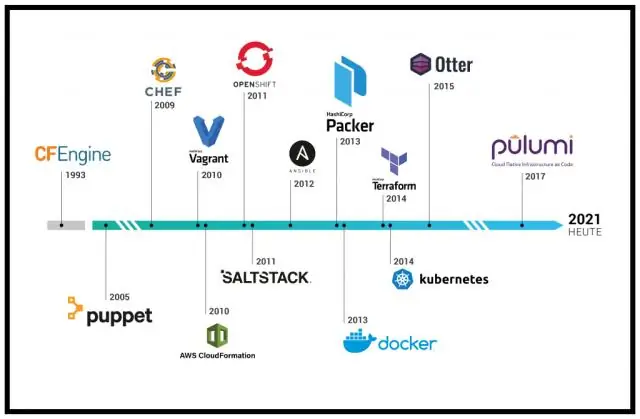

Mitkä ovat IT-infrastruktuurin kehityksen vaiheet ja teknologiaajurit?

Mitkä ovat IT-infrastruktuurin kehityksen vaiheet ja teknologiaajurit? IT-infrastruktuurin evoluution viisi vaihetta ovat seuraavat: keskustietokoneen aikakausi, henkilökohtaisten tietokoneiden aikakausi, asiakas/palvelin aikakausi, yritystietotekniikan aikakausi sekä pilvi- ja mobiililaskennan aikakausi

Mitkä ovat Six Sigman vaiheet?

Six Sigma -vaiheet prosessin parantamiseksi, joita kutsutaan myös DMAICiksi, ovat melko suoria ja yksinkertaisia. Määrittele ongelma. Luo ongelmaselostus, tavoiteselostus, projektin peruskirja, asiakkaan vaatimus ja prosessikartta. Mittaa nykyinen prosessi. Analysoi ongelmien syyt. Paranna prosessia. Ohjaus