Sisällysluettelo:

- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-06-01 05:08.

NCSC määrittelee a kybertapahtuma kuten a rikkominen järjestelmästä turvallisuus käytäntö vaikuttaa sen eheyteen tai saatavuuteen ja/tai luvattomaan järjestelmään tai järjestelmiin pääsyyn tai pääsyyrityksiin; tietokoneen väärinkäyttölain (1990) mukaisesti.

Mikä tässä on esimerkki kybertapahtumasta?

Todennäköisimmin Kyberturvallisuus Uhat, joille yrityksesi voi altistua, ovat: kyber petokset - mukaan lukien tietojenkalastelu, keihäsphishing, vishing ja valaanpyynti. haittaohjelmahyökkäykset - mukaan lukien virukset, madot, troijalaiset, vakoiluohjelmat, rootkit-ohjelmat jne. kiristysohjelmahyökkäykset.

mikä on kyberturvallisuushäiriöiden reagointisuunnitelma? Vastaus tapahtumaan (IR) on strukturoitu menetelmä turvallisuuden käsittelyssä tapaukset, rikkomukset ja kyber uhkauksia. Hyvin määritelty suunnitelma tapahtumaan reagoimisesta avulla voit tunnistaa tehokkaasti, minimoida vahingot ja vähentää kustannuksia kyberhyökkäys , kun etsitään ja korjataan syy tulevien hyökkäysten estämiseksi.

Tiedä myös, mitä eroa on kyberturvallisuustapahtumalla ja kyberturvallisuustapahtumalla?

Turvallisuus Tapahtuma vs Turvallisuus Tapahtuma . Turvallisuus tapahtuma on kaikkea sellaista, mikä voi mahdollisesti vaikuttaa tietoturvallisuuteen. Turvallisuus tapaus on arvopaperi tapahtuma että tulokset sisään vaurioita, kuten kadonneita tietoja. Tapahtumat voi myös sisältää Tapahtumat jotka eivät aiheuta vahinkoa, mutta ovat toteuttamiskelpoisia riskejä.

Mitkä ovat 4 kyberhyökkäystyyppiä?

Tänään kuvaan 10 yleisintä kyberhyökkäystyyppiä:

- Palvelunestohyökkäykset (DoS) ja hajautetut palvelunestohyökkäykset (DDoS).

- Man-in-the-middle (MitM) -hyökkäys.

- Tietojenkalastelu ja keihään tietojenkalasteluhyökkäykset.

- Drive-by-hyökkäys.

- Salasanahyökkäys.

- SQL-injektiohyökkäys.

- Cross-site scripting (XSS) -hyökkäys.

- Salakuunteluhyökkäys.

Suositeltava:

Mikä on w3c mikä on Whatwg?

Web Hypertext Application Technology Working Group (WHATWG) on HTML:n ja siihen liittyvien teknologioiden kehittymisestä kiinnostuneiden ihmisten yhteisö. WHATWG:n perustivat vuonna 2004 Apple Inc:n, Mozilla Foundationin ja Opera Softwaren, johtavien verkkoselaintoimittajien henkilöt

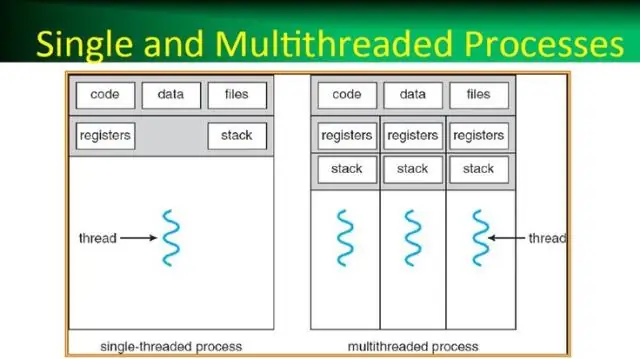

Mikä on prosessi käyttöjärjestelmässä mikä on säiettä käyttöjärjestelmässä?

Prosessi on yksinkertaisimmillaan suorittava ohjelma. Yksi tai useampi säiettä suoritetaan prosessin yhteydessä. Säie on perusyksikkö, jolle käyttöjärjestelmä varaa prosessoriaikaa. Säiepoolia käytetään ensisijaisesti vähentämään sovellussäikeiden määrää ja tarjoamaan työsäikeiden hallintaa

Mikä on henkilökohtainen tietokone Mikä on lyhenne?

PC - Tämä on lyhenne sanoista henkilökohtainen tietokone

Mikä on edustavuusheuristiikka Mikä on saatavuusheuristiikka?

Saatavuusheuristiikka on henkinen pikakuvake, joka auttaa meitä tekemään päätöksen sen perusteella, kuinka helppoa on tuoda jotain mieleen. Edustavuusheuristiikka on mentaalinen oikotie, joka auttaa meitä tekemään päätöksen vertaamalla tietoa mentaalisiin prototyyppeihimme

Mikä on tapahtumaloki ja mikä sen tehtävä on?

Tapahtumaloki on peräkkäinen tietue kaikista tietokantaan tehdyistä muutoksista, kun taas varsinaiset tiedot ovat erillisessä tiedostossa. Tapahtumaloki sisältää tarpeeksi tietoa, jotta voidaan kumota kaikki tietotiedostoon tehdyt muutokset osana yksittäistä tapahtumaa