- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-01-22 17:23.

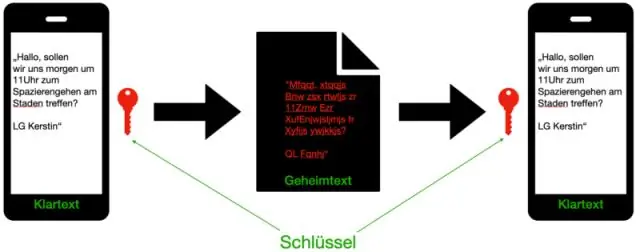

Mitä tyyppiset algoritmit vaativat lähettäjän ja vastaanottajan vaihtamaan salaisen avaimen, jota käytetään viestien luottamuksellisuuden varmistamiseksi ? Selitys: Symmetrinen algoritmit käyttävät sama avain , a salainen avain , tietojen salaamiseen ja salauksen purkamiseen. Tämä avain on jaettava etukäteen, ennen kuin viestintä voi tapahtua.

Lisäksi mitkä kaksi algoritmia voivat olla osa IPsec-käytäntöä salauksen ja tiivistyksen tarjoamiseksi kiinnostavan liikenteen suojaamiseksi?

The IPsec kehys käyttää erilaisia protokollia ja algoritmeja to tarjota tietojen luottamuksellisuus, tietojen eheys, todennus ja suojattu avainten vaihto. Kaksi algoritmia että voi käyttää sisällä IPsec-käytäntö to suojella mielenkiintoista liikennettä ovat AES, joka on salaus protokolla ja SHA, joka on a hajautusalgoritmi.

Lisäksi mikä algoritmi voi varmistaa tietojen luottamuksellisuuden? Vaikka klassinen salaus algoritmit varmistavat tietojen luottamuksellisuuden , ne valitettavasti estävät pilven toiminnan salattuna tiedot . Ilmeinen lähestymistapa voisi salata kaikki tiedot turvallisella salauksella algoritmi kuten AES ja tallenna se pilveen.

Mitä eroa on ASA IPv4 ACL:ien ja IOS ipv4 ACLS:ien välillä?

ASA ACL:t ovat aina nimettyjä, kun taas IOS ACL:t ovat aina numeroituja. Useita ASA ACL:t voidaan käyttää käyttöliittymässä in sisääntulosuunta, kun taas vain yksi IOS ACL voidaan soveltaa. ASA ACL:t ei ole implisiittistä kieltää mitään lopussa, kun taas IOS ACL:t tehdä.

Mihin palveluun tai protokollaan Secure Copy Protocol perustuu varmistaakseen, että suojatut kopiointisiirrot tulevat valtuutetuilta käyttäjiltä?

Secure Copy Protocol ( SCP ) on tapana kopioi turvallisesti IOS-kuvat ja määritystiedostot a SCP palvelin. Suorittaaksesi tämän, SCP tekee käyttää SSH-yhteyksiä käyttäjiä todennettu AAA:n kautta.

Suositeltava:

Mitä avainta käytetään viestien salaamiseen ja salauksen purkamiseen?

Epäsymmetrinen kryptografia, joka tunnetaan myös nimellä julkisen avaimen salaus, käyttää julkisia ja yksityisiä avaimia tietojen salaamiseen ja salauksen purkamiseen. Näppäimet ovat yksinkertaisesti suuria numeroita, jotka on yhdistetty toisiinsa, mutta jotka eivät ole identtisiä (epäsymmetrisiä). Yksi parin avain voidaan jakaa kaikkien kanssa; sitä kutsutaan julkiseksi avaimeksi

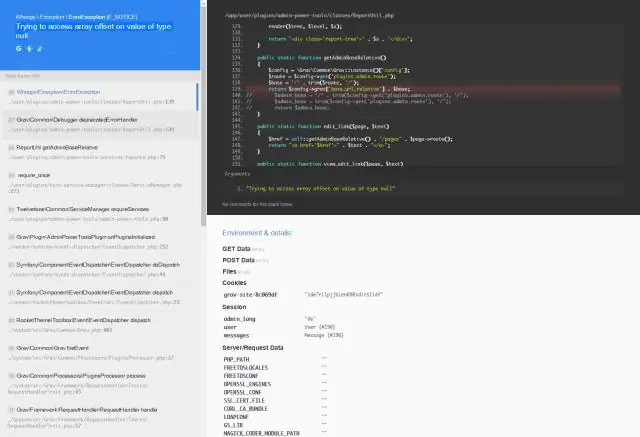

Minkä tyyppiset taulukot ovat PHP:ssä?

PHP:n taulukoiden tyypit Nämä ovat: Indeksoitu taulukko - Taulukko numeroavaimella. Assosiatiivinen taulukko - Taulukko, jossa jokaisella avaimella on oma arvonsa. Moniulotteinen taulukko - Matriisi, joka sisältää yhden tai useamman taulukon itsessään

Minkä tyyppiset direktiivit ovat JSP:ssä?

JSP-direktiivin tunniste. Direktiivitunniste antaa Web Containerille erityisiä ohjeita sivun kääntämisen yhteydessä. Direktiivitunnisteita on kolmea tyyppiä: page, include ja taglib. määrittää sivusta riippuvat ominaisuudet, kuten kieli, istunto, errorPage jne

Miksi sanaa symmetrinen käytetään symmetrisen avaimen salauksessa?

Symmetrinen salaus on kaksisuuntainen algoritmi, koska matemaattinen algoritmi käännetään viestin salauksen purkamisen aikana saman salaisen avaimen kautta. Symmetrinen salaus, tunnetaan myös nimellä yksityisen avaimen salaus ja suojatun avaimen salaus

Minkä tyyppiset skaalauskäytännöt ovat käytettävissä käytettäessä AWS Auto Scaling -toimintoa?

Seuraava menettely näyttää, kuinka voit käyttää Amazon EC2 Auto Scaling -konsolia luomaan kaksivaiheisia skaalauskäytäntöjä: skaalauskäytäntö, joka lisää ryhmän kapasiteettia 30 prosenttia, ja skaalauskäytäntö, joka vähentää ryhmän kapasiteettia. kahteen tapaukseen