- Kirjoittaja Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Viimeksi muokattu 2025-01-22 17:23.

Suojattu reititys ad hoc -verkoissa

Langattomat ad hoc -verkot ovat myös alttiita to toista hyökkäykset . Tässä tapauksessa todennusjärjestelmää voidaan parantaa ja vahvistaa AODV-protokollaa laajentamalla.

Tiedätkö myös, mitä ovat uusintahyökkäykset ja miten niitä voidaan käsitellä?

A toista hyökkäys tapahtuu, kun kyberrikollinen salakuuntelee suojatun verkon viestintää, sieppaa se ja sitten vilpillisesti viivästyttää tai lähettää uudelleen se ohjata väärin the vastaanottaja tekemään mitä the hakkeri haluaa.

Yllä olevan lisäksi, miten uusintahyökkäys toimii? A uusintahyökkäys on verkon luokka hyökkäys jossa hyökkääjä havaitsee tiedonsiirron ja viivästyttää tai toistaa sen vilpillisesti. Tiedonsiirron viive tai toisto On lähettäjä tai pahantahtoinen taho, joka sieppaa tiedot ja lähettää ne uudelleen.

Niin, onko uusintahyökkäys eräänlainen mies keskellä hyökkäystä?

A toista hyökkäys , joka tunnetaan myös toistona hyökkäys , on samankaltaisuuksia kuin a mies -in-the- keskimmäinen hyökkäys . Sisään toista hyökkäykset , hyökkääjä kirjaa asiakkaan ja palvelimen välisen liikenteen ja lähettää sitten paketit uudelleen palvelimelle pienillä muutoksilla paketin lähteen IP-osoitteeseen ja aikaleimaan.

Mitkä protokollan todennustiedot ovat haavoittuvia nuuskimis- ja toistohyökkäykselle?

PAP (salasana Authentication Protocol ) on erittäin heikko todennusprotokolla . Se lähettää käyttäjätunnuksen ja salasanan selkeänä tekstinä. Hyökkääjä, joka osaa haistella the todennus prosessi voi käynnistää yksinkertaisen toista hyökkäys , kirjoittaja toistaminen käyttäjätunnus ja salasana, joilla kirjaudutaan sisään.

Suositeltava:

Millainen muistitesti on monivalintakysymys?

Tunnistuksen muistin ja muistamisen opiskelu Useimmat meistä ovat yhtä mieltä siitä, että monivalintatestit ovat helpompia kuin esseitä. Monivalinta-, vastaavuus- ja tosi-väärä-kysymykset edellyttävät oikean vastauksen tunnistamista. Essee-, täyttö- ja lyhytvastauskysymykset edellyttävät tietojen muistamista

Millainen muisti on flash-muistikortti?

Flash-muistikortti (kutsutaan joskus tallennuskortiksi) on pieni tallennuslaite, joka käyttää haihtumatonta puolijohdemuistia tietojen tallentamiseen kannettaviin tai etätietokoneisiin. Tällaisia tietoja ovat teksti, kuvat, ääni ja video

Millainen on hyvä polkukamera ostaa?

Paras polku- ja pelikamera Bushnell 16 MP HD Essential E3 Trail -kamera. Meidase Trail kamera 16MP 1080P. Browning Strike Force Trail -kamera. Moultrie A-25 pelikamera. Stealth Cam G42 No-Glo Trail -kamera. Wildgame Innovations Terra 8 -polkukamera. Bushnell Trophy Cam 12MP Trail kamera

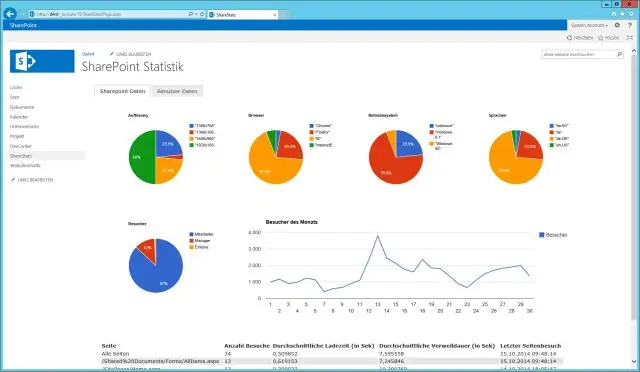

Millainen tietokanta SharePoint on?

Ja Microsoft SQL Server on itse asiassa relaatiotietokannan hallintajärjestelmä. Koska meillä on 12 vuoden kokemus työskentelystä SharePointin kanssa, voimme varmuudella sanoa, että tämä alusta on tehokas dokumenttien hallintaan käytettynä, mutta tietokantaohjelmistona se on melko sopimaton

Millainen on hyvä tuoteluettelo?

Katalogin koko ja asettelu Haluat asiakkaiden ottavan huomioon sivun sisällön; Tämä tarkoittaa laadukkaita valokuvia ja hyviä kuvauksia, se tarkoittaa myös houkuttelevaa sivuasettelua, hyvää tilankäyttöä ja tiettyjen tuotteiden tai ominaisuuksien mainostamista. On myös tärkeää ajatella paperia, jolle luettelosi on painettu